Kredi kartları son yıllarda hem günlük hem de iş hayatımızın paylaşılmaz bir parçası haline geldi. Kredi kartları artık o kadar çok yaygınlaştı ki birçok kişi artık cebinde çok az nakit bulundururken alışverişlerinde kredi kartı kullanmayı tercih ediyor. Artık restoranlardan taksilere kadar her yerde kredi kartı kullanabiliyoruz. Kredi kartları ve banka kartlarının temassız özellikleri kullanımı bir adım öteye taşıyor. Ayrıca internet üzerinden yapılan alışverişlerde de kart kullanımı hem müşterinin hem de satıcının güvenli bir şekilde alışveriş yapabilmesini sağlıyor.

Ancak kredi kartı ve banka kartı kullanırken güvenlik açısından dikkat edilmesi gereken bir takım önemli noktalar bulunuyor. Bu önemli noktaları sizler için derledik:

Kredi kartınızı ya da banka kartınızı verdiğinizde kartınızın üzerindeki bilgilerin alınmadığından ya da fotoğrafının çekilmediğinden emin olun. Kartınızı alıp başka bir yerde POS makinesinden geçirileceği söylendiğinde siz de gidin. Böylelikle kopyalama amaçlı başka bir cihazdan geçirilmediğinden emin olursunuz.

Aceleniz olduğu durumlarda alışveriş yaptıktan sonra kartınızı unutabilirsiniz. Bu yüzden alışveriş yaptıktan sonra her zaman kontrol edin.

İnternetten alışveriş yaptığınız durumlar hariç kart bilgilerinizi e-posta ya da anlık mesajlaşma gibi yöntemlerle kimseye göndermeyin.

Kartınızı kaybederseniz ya da çaldırırsanız hemen kullanıma kapattırın. Özellikle nüfus cüzdanınız veya ehliyetiniz de kartınızla birlikte çalındıysa ya da kaybolduysa çok daha dikkatli olun.

Kart şifrenizi belirlerken doğum tarihiniz, ardışık sayılar, tuttuğunuz takımın kuruluş yılı gibi kolay tahmin edilebilir şifreler kullanmayın. Kart şifrenizi bir kağıda yazarak yanınızda taşımayın. Kartınızın son 4 hanesini şifre olarak belirlemeyin. Farklı kartlarınız için farklı şifreler belirlemeye çalışın. Hiçbir banka ya da finans kuruluşu telefonda, SMS’le ya da e-posta yoluyla sizden şifrenizi istemez. Bu yüzden şifrenizi kimseyle paylaşmayın.

ATM’lerde işlem yaparken dikkatli olun. Etrafınızda sizi izleyen şüpheli kişilere karşı tetikte olun, kullandığınız makinede her zamankinden farklı sıradışı bir şey sezerseniz işlem yapmayı hemen bırakın ve bankanızı arayın. Kartınız sıkışırsa ATM’nin başından ayrılmayın ve hemen bankanızı arayın.

Akıllı telefonunuza bankacılık uygulaması yüklediğinizde Apple veya Google’ın resmi uygulama mağazalarından yüklediğinizden emin olun.

Online alışveriş yaparken alışveriş yaptığınız sitenin güvenilir bir yer olduğundan emin olmak için araştırma yapın. En ufak şüphede kesinlikle kart bilgilerinizi girmeyin. Alışveriş yaptığınız sitenin SSL protokolünü (bu siteler HTTPS ile başlar) kullandığından emin olun. Size ait olmayan cihazları kullanarak (örneğin havaalanlarında ya da otellerde herkese açık bilgisayarlar) online alışveriş yapmayın.

Kullandığınız cihazda (ister bilgisayar olsun ister tablet ya da akıllı telefon) her zaman güncel bir güvenlik yazılımı olduğundan emin olun.

Devamını Oku

31 Mayıs 2020 Pazar

11 Mayıs 2020 Pazartesi

SDF Ve NDF

1 SDN (Software Defined Networking)

En genel

tanımı ile büyük ve karmaşık ağlar oluşturmak ve bu ağları etkin olarak

yönetmek, ağ alt yapısını donanımdan mümkün olduğu kadar soyutlaştırmak ve

sanallaştırmak üzerine kurulmuş bir teknolojidir.

2

NFV

(Network Functions Virtualization)

İse, biraz

daha üst katmanda, özellikle yeni servislerin geliştirilmesinde, hızlı bir

şekilde denenmesinde ve tüm bunların düşük maliyetle gerçekleştirilmesine

yönelik bir teknoloji alanıdır. Telekom kaynaklarını etkin kullanmayı amaçlar.

3

Arasındaki

Farklar

Geleceğin

yazılım tabanlı ağlarında SDN ve NFV teknolojileri, yazılım tabanlı bir

çözümün, farklı unsurlarını ele almaları bakımından tamamlayıcıdırlar. SDN,

ağın bütünsel yönetimi aracılığıyla ağ esnekliğini arttırır, hızlı yeniliklere

olanak sağlar ve işletim giderlerini azaltır. NFV ise azaltılmış ekipman

maliyetleri ve düşük güç tüketimi sayesinde, ağ operatörünün CAPEX ve OPEX

giderlerini azaltmak için çalışır. NFV karmaşayı azaltır ve bir ağ yönetimi ve yeni yeteneklerin

eklenmesinin daha kolay ve daha hızlı olmasını sağlar. İlginç bir not: Telekom

taşıyıcıları birçok NFV girişimini sürdürürken, SDN teknolojisindeki en yüksek

ilgi, veri merkezinde ve bulut programlama alanlarındadır. Sonuç olarak, SDN ve

NFV’nin bugünün ağlarını değişime sevk ettiği açıkça görülüyor.

TunahanKIZIL

OSI Ve TCP

1

OSI - TCP/IP karşılaştırması

OSI = Open Systems Interconnection

TCP/IP = Transmission Control Protocol / Internet Protocol

Daha önce OSI başvuru modeli hakkında bilgi vermiştim. OSI

fiziksel, veri bağı, ağ, taşıma, oturum, sunum ve uygulama katmanlarından yani

7 katmandan oluşuyordu.

TCP/IP ise sadece 4 katmandan oluşuyor. En altta OSI'deki

Fiziksel ve Veri Bağı katmanlarına karşılık gelen Ağ Erişim Katmanı (Network

Access Layer) bulunuyor.

Bu katmanın üstünde Internet Katmanı (Internet Layer) yer

alıyor. Bu katman OSI'deki Network katmanına denk geliyor.

3.Katman OSI'de de bulunan Taşıma / Ulaşım (Transport)

Katmanı.

Son olarak da en üstte, OSI'deki Oturum, Sunum ve Uygulama

katmanlarını kapsayan Uygulama (Application) Katmanı bulunuyor.

OSI ve TCP/IP katmanlarının karşılaştırmasını aşağıdaki

görselde de görebilirsiniz.

2

OSI - TCP/IP Benzerlikler

- İkisi de katmanlı yapıdadır.

- İçerikleri farklı olsa da ikisinde de uygulama katmanı vardır.

- İkisinde de taşıma ve ağ katmanı vardır.

- İkisi de anahtarlamalı teknolojiyi benimsemiştir.

- Bağlantı ve üzerindeki katmanlar uçtan uca bağlantı sağlayabilir.

3

OSI - TCP/IP Farklar

- OSI daha çok iletişimde standardı belirlerken, TCP/IP uygulamaya yöneliktir.

- TCP/IP ve ilgili protokoller hızla gelişmektedir.

- TCP/IP daha az katmana sahip olduğundan daha basit görünür.

- TCP/IP denenmiş ve beğenilmiş bir modeldir. Çünkü internet TCP/IP ile kurulmuştur.

- OSI servis, arayüz ve protokol kavramlarını kesin bir şekilde ayırır. TCP/IP'de ise böyle bir ayrım yoktur.

TunahanKIZIL

10 Mayıs 2020 Pazar

ağ katmanları

dns

farklar

güvenlik

internetkatmanı

kaçkatman

katmanlar

mac

osikatmanı

saldırı

siber güvenlik

sosyal ağ

üyelik

veri tabanı sistemler

Katman Protokolleri

1 DNS

DNS(Domain Name System, Etki Alanı Adlandırma Sistemi), www.meb.gov.tr gibi internet adreslerinin, IP adreslerine çevrimini sağlar.

2 NSLOOKUP Komutu

Nslookup, IP adresini girerek isim sorgusu ya da internet adresi girerek IP adresi sorgusu yapılmasına yarayan birkomuttur. Bu komutun çalışması, Windows ve Linux sistemlerinde ortaktır.

3 FTP (File Transfer Protocol)

FTP, TCP 20 ve 21 numaralı portlardan hizmet vermektedir. TCP port 20 üzerinden veri transferi gerçekleştirilirken TCP port 21 ise kontrol amaçlı kullanılmaktadır.

4 Aktif FTP

Bu FTP çeşidinde istemci aktif rol alır. Günümüz internet altyapısında çeşitli sorunlara yol açtığı için pasif FTP daha fazla tercih edilmektedir. Aktif FTP’de çıkan sorunlar pasif FTP’nin geliştirilmesini sağlamıştır.

5 Pasif FTP

Pasif FTP, günümüz internet dünyasında kullanılan güvenlik duvarı, NAT cihazları gibi trafikte değişiklik yapan sistemlerden kaynaklanan FTP problemlerini sunucu tarafında halledebilmek için çıkarılmış FTP çeşididir. PasifFTP’de istemci pasif roldedir, sunucu aktif roldedir.

6 TFTP (Trivial File Transfer Protocol)

TFTP (Trivial File Transfer Protocol), FTP’nin temel fonksiyonel şekli olarak ifade edilen basit bir dosya transfer protokolüdür.Basit yapısından dolayı kullanılması esnasında çok az bellek tüketilmektedir. Bu özelliğinden dolayı, yeterli yığın bellek cihazı (massstoragedevice) olmayan yönlendiricilerin önyüklemesinde kullanılır.

Bu protokol UDP üzerinde 69. port kullanılarak uygulanmıştır.TFTP basit ve uygulanması kolay olacak şekilde tasarlanmıştır ve bu nedenle çoğu FTP özelliğinden yoksundur.TFTP sadece dosya alma ve gönderme işlemlerini yapar.Dizinleri listelemez ve şu anda kullanıcı kimlik doğrulaması için bir kural yoktur.

7 HTTP ve HTTPS

Verilerin güvenliğini sağlamak amacıyla güvenli taşıma protokolü olan HTTPS kullanılır. HTTPS istekleri,443 numaralı portu kullanır.

8 SMTP

SMTP (Simple Mail Transfer Protocol), bir e-posta göndermek için sunucu ile istemci arasındaki iletişim şeklini belirleyen protokoldür. Sadece e-posta yollamak için kullanılan bu protokolde basitçe, istemci bilgisayar SMTP sunucusuna bağlanarak gerekli kimlik bilgilerini gönderir, sunucunun onay vermesi halinde gerekli e-postayı sunucuya iletir ve bağlantıyı sonlandırır.

E-posta almak için POP3 ya da IMAP protokolü kullanılır.

25 numaralı port SMTP sunucusu için ayrılmıştır.

9 POP3

POP3 (Port Office Protocol 3), istemciye gönderilmiş olan e-postaları istemcinin bilgisayarına indirmeye yarayan bir protokoldür. Bu protokol kimlik doğrulaması gerektirdiği için kullanıcı adı ve parola, istemcinin kullandığı yazılımın ilgili alanlarına girilmesi gerekir.

Varsayılan olarak iletiler istemci tarafından erişildikten sonra sunucuda tutulmaz. İstemciler, 110 numaralı port ile POP3 sunucularıyla iletişim kurar.

10 IMAP4

IMAP (Internet Message Access Protocol), e-posta almak için kullanılan bir protokoldür.

IMAP istemcilerini destekleyen bir sunucu, kullanıcılarına adreslenen iletileri alır ve depolar. Ancak bu sunucu, iletileri kullanıcı silmediği sürece sunucudaki posta kutularında tutar. En güncel IMAP sürümü, 143 numaralı porttan istemci isteklerini dinleyen IMAP4’tür.

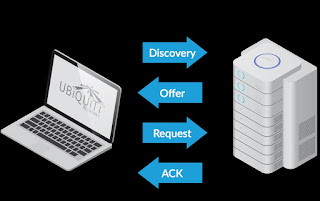

11 DHCP

DHCP (Dynamic Host Configuration Protocol), sistemdeki bilgisayarlara IP adreslerini ve buna ek olarak değişik parametreleri (Alt Ağ Maskesi, Varsayılan Ağ Geçidi, DNS Sunucusu gibi) atamak için kullanılan servistir.DHCP’nin temel özelliği, sistemi kuran kişilerin tek tek tüm makineleri gezip aynı veya benzer parametreleri defalarca eliyle girmesini engellemek,böylece zaman kazanmak ve sistem yöneticisinin işini kolaylaştırmaktır.

11.1 DHCP Discover

istemci bilgisayar ilk defa açıldığında öncelikle tüm ağa DHCP discovermesajını yollar. Bu mesajın içeriği, “Sistemde herhangi bir DHCP sunucu bulunuyor mu? Eğer var ise bir IP adresi istiyorum.” olarak özetlenebilir.

11.2 DHCP Offer

DHCP istemci tarafından sisteme atılan yayın paketi(broadcastpacket), DHCP sunucu tarafından alınır.IP veritabanı sorgulanır,istemciye verilecek IP adresi ve kira süresi belirlenir. Sunucudan çıkan isteğin onaylanması için istemciye bu belirlenen bilgiler geri yollanır.

11.3 DHCP Request

DHCP offer mesajını alan DHCP istemci, kendisine tahsis edilmiş IP adresini kiraladığına dair sunucuya bir yayın mesajı yollar. Eğer DHCP istemci birden fazla DHCP offer mesajı almış ise ikinci bir broadcast mesajı daha yollar ve diğer DHCP sunuculara artık bir IP adresine sahip olduğunu belirtir.

11.4 DHCP Acknowledgement

DHCP request mesajını alan DHCP sunucu artık DHCP istemci için gerekli kayıtları gerçekleştirip ona gerekli olan IP,ağ maskesi,DNS adres veya adreslerini yollayacaktır.

12 TELNET

Telnet, internet ağı üzerindeki çok kullanıcılı bir sunucuya, uzaktaki başka bir bilgisayardan bağlanmak için geliştirilen bir TCP/IP protokolü ve bu işi yapan programlara verilen genel isimdir

Telnet 23 numaralı portu kullanmaktadır.

Telnet güvensiz bir protokoldür. Tüm veriler, şifrelenmemiş olarak gönderilir. Bu yüzden telnet oturumundan, sniffer(koklayıcı) programları yardımıyla kolaylıkla önemli bilgilere ulaşılabilir.

13 SSH

SSH, telnet gibi ağ üzerindeki bir sunucuya, uzakta bulunan bir başka bilgisayardan bağlantı sağlayan bir protokoldür. SSH açık haliyle “Secure Shell” yani güvenli kabuk anlamına gelir. Telnet’te, kullanıcı şifreleri dahil tüm iletişim açık yani şifrelenmeden gerçekleştirilirken SSH güvensiz makineler arasındaki iletişimi, güçlü bir kripto yöntemiyle şifreler.

SSH ile bağlantının gerçekleştirilebilmesi için Telnet ile bağlantıda olduğu gibi bağlanılmak istenen sunucu makinede bir kullanıcı hesabının ve kullanıcı şifresinin bulunması gereklidir. SSH, 22 numaralı portu kullanır.

14 SNMP

SNMP (Simple Network Management Protocol), ağ cihazlarının yönetimini ve izlenmesini kolaylaştıran bir uygulama katmanı protokolüdür. Bu protokol sayesinde ağdaki hemen her türlü cihaz izlenebilir hatta yapılandırmaları değiştirilebilir. SNMP, TCP/IP protokol kümesinin bir bileşenidir ve bir uygulama katmanı protokolü, veri tabanı şeması, veri nesneleri gibi standartlar barındırır.

14.1 NMS (Network Management System

Yönetici tarafında çalışan SNMP yazılımıdır.

14.2 Agent

Yönetilen cihaz tarafında çalışan yazılımdır.

14.3 MIB (Management Information Base)

Her cihazın yerelinde bulunan, cihazdaki agent tarafından erişim sağlanan ve cihazla ilgili bilgileri bulunduran bir veri tabanıdır.

SNMP’nin çalışma mekanizması istek gönderme ve isteğe cevap alma şeklindedir ve bunun için taşıma katmanında kullandığı protokol UDP’dir. NMS istekleri herhangi bir portundan Agent’ın 161. portuna gönderir.

SNMP sayesinde bir cihazdan bilgi alınabileceği gibi cihazdaki bilgi değiştirilebilir ve cihazda yeni bir yapılandırma uygulanabilir. Örneğin cihaz baştan başlatılabilir, cihaza bir yapılandırma dosyası gönderilebilir ya da cihazdan alınabilir

.

.

15 UDP ve TCP hangi OSI katmanında yer alır? Aralarındaki Farklar ?

15.1 . Taşıma Katmanı

Taşıma katmanı üst katmanlardan gelen veriyi ağ paketi boyutunda parçalara böler. TCP, UDP, SPX protokolleri bu katmanda çalışır. Bu protokoller hata kontrolü gibi görevleri de yerine getirir.

Bu katmanda veriler kesim (segment) halinde taşınır.

Taşıma katmanı üst katmanlara taşıma servisi sağlar ayrıca ağın servis kalitesini artırır (QoS – Quality of Service).

Taşıma katmanı verinin uçtan uca iletimini sağlar. Verinin hata kontrolü ve zamanında ulaşıp ulaşmadığı kontrol edilir. Taşıma katmanı ayrıca veriyi üst katmanlara taşıma görevi yapar

15.2 Farklar

- TCP veri aktarımı için güvenlidir fakat UDP ‘ye göre daha yavaştır. TCP ‘de paketlerin karşı tarafa ulaşıp ulaşmadığı kontrol edilir.

- TCP, gönderilen veriler için özel bir paketi gönderir. Bu paket, gelmiş olan paketlerden hangi byte’a kadar olan kısmının doğru olarak alındığını gösterir. Gönderen taraf, kabul gelmediği sürece paketi arka arkaya birkaç kez yollar (belli bir süre sonra da pes eder)

- UDP Daha çok ses ve video paketlerinin gönderiminde kullanılır. TCP ‘ye göre hızlıdır fakat güvenli değildir. Örneğin internet üzerinden canlı yayın uygulamaları, video görüntüleri UDP ile aktarılır.

bulut bilişim

bulut bilişim nedir

bulut bilişim örnekleri

bulut bilişim uygulamları

google

neden bulut bilişim

Neden Bulut Bilişim?

|

1

Neden bulut bilişim ?

Basitçe 'bulut' olarak adlandırılan bulut bilişim, istek

üzerine uygulamalardan veri merkezlerine kadar tüm bilişim kaynaklarının

internet üzerinden sunulduğu ve kullanıma göre ödeme modelinin uygulandığı bir

sistemdir.

Tüm uygulama, program ve verilerinizin sanal bir sunucuda

depolanması sistemine bulut bilişim denmektedir. Yani internetinizin olduğu her

yerde elektronik cihazlarınız aracılığı ile bu bilgi ve verilere kolayca

ulaşabildiğiniz hizmetlerin tamamına Bulut Bilişim veya Bulut Teknolojisi

denmekte.

Kuruluma gerek olmadan her yerden çalışma olanağı sunan

bulut; yazılım, donanım ve veri barındırma hizmetlerini internette tek bir

yapıda toplayan teknolojisi ile firmaların da çözüm ortağı oluyor. Müşterilerin

ve çalışanların aynı anda verilere ulaşmasını sağlayarak işleyişi

kolaylaştırmaktadır.

1.1

Bulut Bilişimi neyi ifade etmektedir?

Depolanan bilgilerin ve verilerin internet ortamında

saklanması işlemine verilen isim olan Bulut Bilişimi, bize daha fazla depolama

alanı, hızlı veri transferi, maliyet tasarrufu yapabilme gibi olanaklar

tanımaktadır. İş gücünden ve zamandan tasarruf etmeyi sağlayan ve verilerin

güvende olmasına olanak sunan bulut ile büyük şirketler için veri depolama

işlemi daha kolay hale geliyor.

1.2

Bulut Bilişimin Faydaları Nelerdir?

Maliyetleri düşürür.

Altyapı karmaşasını ortadan kaldırır.

Çalışma alanını genişletir.

Verileri korur.

İstenilen zamanda bilgiye ulaşma imkanı verir.

Şirketlerin CRM, ofis yazılımları, veri saklama, veri tabanı

paylaşımı hatta işlemci gücü ihtiyacı duyan yazılımlarına destek gibi güncel

hizmetlerden faydalanmak için kullandıkları bulut bilişim günlük hayatımızda da

yerini almakta. E-posta hizmetleri sunan G-mail, Hotmail gibi sistemler de

bulut bilişimden faydalanıyorlar. Bu nedenle abonelik kurarak bu teknolojiyi

her alanda kullanıyoruz.

Maliyeti az, bakım istemeyen, ölçeklenebilir,

yatırımlarımızı koruyan bir hizmet sistemi oluşturarak bireysel ve ticari

işlerimizi kolaylaştırmaktadır.

1.3

Bulut depolama hizmetlerine örnekler

Dropbox http://dropbox.com

Google Drive http://drive.google.com

SkyDrive https://skydrive.live.com

iCloud https://cloud.google.com

Yandex.Disk http://disk.yandex.com

Turkcell Akıllı Bulut http://turkcellakillibulut.com

9 Mayıs 2020 Cumartesi

(1)Bulut Bilişim Uygulama Alanları

BULUT BİLİŞİM UYGULAMA ÖRNEKLERİ

Karelport.com

Nedir?

- Kurumsal iletişim sistemlerinin internet ortamında daha güvenli ve verimli çalışmasını sağlamak

- İletişim giderlerini azaltmak

- Çalışanların işbirliği ve paylaşımına uygun internet ortamı yaratmak

- Farklı sektörlerdeki çalışanların bilgi paylaşımı yapmasına olanak sağlamak

- Uygun servislerle küçük ve orta ölçekli işletmelere teknolojik çözümler sunmak

- Yeni nesil teknolojileri kullanarak, çalışanlara özel fırsatlar yaratmak

Çözümler

Bulut Bilişim Çözümleri

Bulut çözümlerinde her işletmenin ihtiyaç duyabileceği

farklı konulardaki çözümler herhangi bir işletme sabit yatırımı gerekmeden

Karelport üzerinden kullanılabilir. Bu sayede işletme boyutundan bağımsız

kurumsal çözümlerin kullanımına imkân tanınır.

- Karelport bulut bilişim çözümleri 3 ana başlık altında toplanmaktadır:

- Karel santrallara entegre bulut bilişim çözümleri

- Karel bulut bilişim ürünleri

- Harici bulut bilişim çözümleri

Amazon Elastic File System

Linux için ölçeklenebilir, esnek ve bulut temelli dosya

sistemi

Amazon Elastic File System (Amazon EFS), Linux tabanlı iş

yükleri için AWS Cloud hizmetleriyle ve şirket içindeki kaynaklarla kullanıma

yönelik basit, ölçeklenebilir ve esnek bir dosya sistemi sağlar.

Uygulamalarınızın gereksinim duyduğu depolama alanına gerektiği zaman sahip

olmasını sağlamak için siz dosyaları ekledikçe veya kaldırdıkça otomatik olarak

büyüyüp küçülerek, uygulamaları kesintiye uğratmadan isteğe bağlı olarak

petabayt boyutuna kadar ölçeklendirilecek şekilde tasarlanmıştır. Binlerce

Amazon EC2 bulut sunucusuna yüksek oranda paralel paylaşılan erişim sağlayarak

uygulamalarınızın tutarlı olarak düşük gecikme süreleriyle, yüksek toplu aktarım

hızı ve IOPS düzeylerine ulaşmasına imkan tanır. Amazon EFS; kurumsal

uygulamaları olduğu gibi taşıma, büyük veri analizi, web içeriği sunma ve

içerik yönetimi, uygulama geliştirme ve test etme, medya ve eğlence iş

akışları, veritabanı yedeklemeleri ve container depolama alanı gibi çok çeşitli

kullanım örneklerini desteklemek için idealdir.

Çözümler

- Ölçeklenebilir performans

- Dinamik esneklik

- Tam olarak yönetilir

- Uygun maliyetli

- Güvenlik ve uygunluk

Fizy.com

Nedir?

Fizy, 22 Aralık 2008 tarihinde dünyaya merhaba demiş Türkiye

merkezli popüler müzik dinleme sitesidir. İnternetten müzik dinlemenin yenice

trend haline gelmiş olduğu yıllar içerisinde çıkış yapmış olan Fizy sade

tasarımıyla dikkat çekmeyi başarmış ve kısa süre içerisinde hem milyonlarca dinleyiciye

hem de birçok dünyaca ünlü ödüle sahiplik etmiştir. Bulut ortamında müzik

dinleme servisi.

Google Apps

Nedir?

Google Apps bir çok Google hizmetinden kendi alan adınızı

(örn: www.sirketinizinadi.com gibi) kullanarak yararlanmanızı sağlıyor. Google

Apps, ekibinizin ve sizin, istediğiniz yerden ve cihazdan bağlantı kurarak

çalışmanıza yardımcı olan bulut tabanlı bir verimlilik paketidir. Google Apps

hizmeti ile Google tarafından sağlanan Gmail, google takvim, Google Talk,

google docs gibi servisler kullanabieceklerinizin başında geliyor. Özellikle

kurumsal kullanıcılar tarafından tercih edilen Google Apps hizmeti ile alan

adınıza ait e-posta, takvim, ortak çalışma alanı gibi hizmetlerden

faydalanabilmeniz mümkün.Kurulumu, kullanımı ve yönetimi kolaydır. Daha etkili

bir şekilde çalışmanıza ve gerçekten önem teşkil eden konulara odaklanmanıza

olanak tanır.

Çözümler

- Şirketinizdeki tüm kişileri şirket ağına dahil edebilir, kişilere görev atayabilirsiniz.

- Yeni projeler oluşturabilir, kişilere görev atayabilir, her görevin bitiş süresini belirleyebilirsiniz.

- Çalışanlarınız verilerine herhangi bir bilgisayardan erişebilirler

- Oluşturulan içerikleri kimlerin görüp kimlerin göremeyeceğine karar verebilirsiniz

- İşletme verilerinizin güvenliğini sağlamak için güvenli bir altyapı sunar.

Salesforce.com

Nedir?

Salesforce.com, dünyanın en iyi CRM – Müşteri İlişkileri

Yönetimi yazılımını geliştiren lider kurumsal bulut bilişim şirketidir.

Salesforce Müşteri Başarı Platformu, firmaların satış, servis, pazarlama ve

daha birçok alanda daha etkin, hızlı ve verimli olmasına yardımcı olur.

Salesforce CRM Nedir?

Salesforce Müşteri Platformu, satış gücü otomasyonu, müşteri

hizmet ve destek uygulamalarını, pazarlama otomasyonunu, iş ortakları

yönetimini, iş zekası, uygulama geliştirme, Internet of Things (IoT),

entegrasyon ve bulut servislerini kapsamaktadır. Salesforce CRM tek bir ürün

değil; şirketlerin büyümesine ve başarısına yardımcı olmak için müşteri, iş

ortağı ve çalışanların arasında etkileşimleri yöneten kusursuz bir entegre

çözümdür.

Neden Salesforce CRM Kullanmalıyım?

Daha fazla müşteri adayına ulaşmak, daha çok satış yapmak,

hedef odaklı pazarlama yönetimi yapmak, müşterilerinize daha iyi bir hizmet

sunmak, çalışanlarınıza birlikte daha verimli çalışmaları için bir araç sunmak,

gelişen teknolojinin sunduğu tüm yeniliklerden anında faydalanmak, kurumsal

verinizi güven altına almak, ofise bağımlı kalmadan istediğiniz yerden

istediğiniz cihazdan işlerinizi yönetmek için Salesforce CRM kullanabilirsiniz.

Müşteri odaklı kurumsal dijital dönüşüm sürecinde Yapay Zeka teknolojisini

kullanarak daha hızlı ve daha verimli çalışmak ve işinizi yönetmek için

Salesforce CRM çözümlerini kullanabilirsiniz.

TunahanKIZIL

Veritabanı Saldırıları ve Veri TabanI Güvenliği

Veri Tabanı Sistemleri

Veri tabanı Güvenliğine Genel Bakış

Düşman içerdeyse ne yapacağız?

Veri tabanı sunucusu gibi kritik sunuculara içerden yapılan saldırılara karşı zaaflarımız var. Güvenlik önlemi olarak kapalı yerine açık bir port, hızlı bir network kullana biliriz.

Veri Tabanıı Saldırı Yöntemleri

- Brute Force Saldırıları ( Şifre Kırma )

- SQL Injection Saldırıları ( Zararlı olmayan bir SQL cümlesinin içine zararlı bi SQL cümlesi yerleştirme)

- Yerel ağdan yapılan saldırılar

- Web Üzerinden yapılan saldırılar

SQL Server Audit

- Saldırıyı tespit et

- Kayıt altına al

- Engelle

Change Data Capture

Silinen ve kaybolan verilerin loglanması.

Database Trigger

Değiştirilmeden ve silinmeden önceki değerleri kayıt altına alma

Server Trigger

Server bazından gerçekleşen kullanıcı ekleme ve kullanıcı

silme

DDL Trigger

Veri yapısına yapılan saldırıyı tespit etme

Veri tabanı Sistemine Saldırı Nasıl Yapılır?

Bir veri tabanı sistemine girebilmemiz için temel anlamda

ihtiyacımız olan maddeler;

- Fiziksel bağlantı

- Açık Port

- Kullanıcı Adı

- Şifre

Brute Force Atakları İle Yönetici Şifresini Ele Geçirme

Düşman içerdeyse çok tehlikeli, dört aşamalı saldırıyı yerel

ağdan gerçekleştiriyorsak zaten ilk iki aşamayı geçiyoruz. Üçüncü aşamada veri tabanı sistemlerinin

varsayılan kullanıcının otomatikman bilgisi var, ki genelde kapatılmaz ve açık

bırakılır. Geriye sadece dördüncü aşama olan şifreyi tahmin etmek kalıyor.

Şifre deneme yapma İşlemine Brute Force atak işlemi diyoruz .Türkçe anlamı çeşitli anahtarlar ile kapıyı

zorlama. Brute Force yazılım ve uygulamaları rahatlıkla elde edilebilir yada program dilinden az da olsa anlayan kişiler tarafından kodlanarak

yazılabilir. Bu sebepten dolayı şifremizi zor bir şifre seçmemiz gerekir. Ama

şunu da bilmekte fayda var hiçbir şifre kırılmaz diye bir terim yok sadece

zaman alır kimi şifre 2 saat kimi şifre 2 yıl. Önlem almakta fayda var…

SQL Incejtion Saldırıları İle Şifreye İhtiyaç Duymadan Sisteme Girme

SQL Injejtion temel olarak çok basit bir saldırı yöntemi

olmasına rağmen yıllardır popülerliğini yitirmedi. Injektion kelime anlamı ile

İngilizcede şıranga anlamına gelmektedir.Yani Enjekte aslında bir şeyin arasına

bir şey enjekte etmek. Bundan kasıt zararlı olmayan bir SQL cümlesinin içine

zararlı bir SQL cümlesi enjekte etmektir. Böylece bir sistemde SQL Injejtion

açığı varsa saldırgan;

- Sisteme kullanıcı ekleye bilir

- Verileri ftp ile dışarı çıkarabilir

- Verilere zarar verebilir

- Sisteme zararlı yazılım atabilir

- Sisteme format atabilir

- ….

Diğer Yöntemler

Bunlardan farklı başka tehditlerde var elbette. Genelde AT

çalışanları kullanıcıyı kısıtlarlar, yani bir kullanıcı kendi bilgisayarına

program kurma yetkisine sahip değildir. Dolasıyla zararlı bir saldırı yazılımı

kendi bilgisayarına yüklenemeyeceğini

düşünürsün. Oysaki bir veri tabanı sunucu saldırması için elinde bir Excel

programı, yazılımı olması yeterlidir. Çalışan bir şekilde ver tabanına bağlanma

imkanına kavuşmuşsa Excel üzerinde Microsoft

Query ile her türlü saldırı işlemini gerçekleştire bilir. Gene Excel

üzerinde rapor çekmek bir çok şirkette kullanılan yaygın bir uygulamadır.

Buralarda dikkatsizlik sonucu veri tabanı bağlantı bilgileri Excel içerisine

kayıt edilebilir (şifre gibi). Rapor çektiğinde kullanıcıya sürekli şifre

sormasın diye yapılan bir işlemdir aslında bu , ama çokta tehlikelidir.

ERP Gibi Herkesin Kullandığı Uygulamaların Zaaflarını Kullanarak Sisteme Sızma

Bu uygulamalar yetkilenmeyi kendi içeresinde yaparlar ,fakat

veri tabanına giderken tam yetkili bir kullanıcı ile giderler. Eğer ERP

sisteminde bir açık varsa bu bir güvenlik zafiyetidir. Ve sıradan bir çalışan

bunu kullanarak sisteme büyük zararlar

verebilir .Virüs , Keylogger tarzı uygulamalar ile klavye dinleyerek şifre ve

admin bilgilerini tespit edilebilir.

Özelikle AT personelinin bilgisayarına

bulaşan ve klavye dinleyen virüs , keylogger

benzeri yazılımlar ile bir veri tabanı sisteminin şifresi tesbit

edilebilir ve veri tabanına girebilir.

Application Configuration Dosyalarında Saklanan Connection Stringlerin Okunması

Geliştirilen yazılımlarının içinde bazen veri tabanı

bağlantı bilgileri config yada ini dosyalarının içinde tutulur burada bu

işlerden anlayan bir kişi bağlantı bilgilerini okuya bilir.

Tersine Mühendislik Yapılarak Uygulamaların İçeresine Gömülen Connection Stringlerin Okunması

Doğrudan yazılım içine gömülü şekilde de tutulabilir. Bu

okunamayacağı anlamına gelmez çeşitli tersine mühendislik yöntemleri ile bu

bilgiler okunabilir. En bilindik uygulama .Net Reflector’ dur bir yazılan

uygulamayı çevirme imkanına sahiptir.

Brute Force Saldırısını Tespit ve Engelleme Adımları

- Brute Force tespit et

- Sisteme sürekli şifre denemeleri oluyor mu kontrol et

- Denemeleri kayıt atına al

- Sistem yöneticisine haber ver

- Saldırganın içeri girmesini engelle

- Saldırganı oyala, yakalamak için zaman kazan

SQL İnjection İle Sunucuya Zararlı Yazılım Atma Adımları

- Zararlı yazılım geliştirme ( keylogger uygulaması)

- Yazılımın .exe sini binary olarak saklama

- SQL Injejtion açığını kullanarak bu dosyayı sunucuya at

- Sunucuda bu dosyayı kaydet

- Sunucuya kullanıcı aç

- Sunucuda keylogger uygulamasını çalıştır

- Keylogger uygulamasından gelen klavye bilgilerini SQL tablosuna at

- Excel ile bağlan klavye bilgilerini iste

SQL İnjejtion Önlem olarak;

Server Trigger ile

yeni eklenen bir kullanıcıdan haberdar olma. İlk olarak SQL Injejtion açığı

bulan kişinin ilk işi bir zararlı yazılım eklemek veya bilgileri görüntülemek için veri tabanımıza

bir kullanıcı oluşturmak olacaktır. Bu amaçla sistem açık olabilir… sıklıkla

penetrasyon testleri yapılmalı. Ve kendi önlemlerimizi alabiliyor olmamız

lazım. Yeni bir kullanıcı eklendiği zaman anında haberdar olmamız lazım. Bunun

içinde Server Trigger kullanabilir detaylı olarak bilgi alabilirsiniz. Ve

kullanıcıyı engelleye bilirisiniz.Sistemimizde Bizden Habersiz Bir Veri Tabanı

Siliniyor, Ekleniyor yada değiştiriliyorsa;

- Mail ile Database admine haber vermek

- Bu işlemi yapmasına kesinlikle izin vermemek

- Bu işlemi sadece belli bilgisayardan yapmasına izin vermemek

_SA Şifresinin Ele Geçtiğini Düşünüyorsak Eğer

SA şifresini değiştire biliriz fakat bu mümkün olamaya bilir. Bir şekilde yazılama ,

sisteme bağlanan uygulamalar SA üzerinde bağlanıyor olabilir. Ve onları

değiştirmek bizim için sıkıntılı bir geçiş olabilir. Kolay olmayabilir, zaman

ister. Diğer nokta SA şifremizi ele geçirildiyse bu şifreyi bir daha ele

geçirme ihtimali yüksektir . Değiştirsek de şifreyi bulma bazı yöntemlerle

mümkündür. Saldırıyı yapanı tespit etmek engellemekten daha önemli bir hal alır.

Bu nokta da ne yapabiliriz senaryomuz şu aslında; SA kullanıcısı ile bağlanan

uygulamaları ve SA kullanıcısı ile bağlanana bilecek bilgisayarları kontrol

ederek bu uygulamalar veya bu bilgisayarla dışında bir bağlantı söz konusu ise o zaman database admin e bir bilgilendirici mail göndermek. Ve

daha sonra bir Server Trigger ile bu işi

çözmek.

Silinen/Değiştirilen Kayıtları Tespit Etme

Saldırı içindeki data ile alakalı olabilir. Örnek verecek

olursak ben bir şekilde sistemde açık bulup kendi maaşımı güncelleyebilirim.

Veya bir şekilde açıp bulup bir e ticaret sitesinde satılan bir ürünün birim

fiyat listesini değiştire bilirim veya bir faturanın içerisine girip miktarı

azaltıp çoğalta bilirim örnekleri çoğalta biliriz. Bu durumda bizim silinen ve değiştirilen

kayıtları da tespit edecek bir mekanizmaya ihtiyacımız var

Kim tarafından

değiştirldi ?

- Ne zaman değiştirildi ?

- Hangi bilgisayardan değiştirildi ?

- Hangi kullanıcı ile değiştirildi ?

- Hangi progam ile değiştirildi ?

- Hangi SQL cümlesiyle değiştirildi ?

- Hangi değerler değiştirildi / silindi

Bu sorulara Cevap Verebilmek İçin Kullana Bileceğimiz İki Tane Yöntem Var

- Database Trigger

- Change Data Capture

TunahanKIZIL

Kaydol:

Yorumlar (Atom)

Faydalan

Popüler Yayınlar

-

Veri Tabanı Sistemleri En kritik verilerimiz veri tabanı sistemlerinde bulunuyor. Müşteri sistemleri, insan kaynakları sisteml...

-

1 SDN (Software Defined Networking) En genel tanımı ile büyük ve karmaşık ağlar oluşturmak ve bu ağları etkin olarak ...

-

1 OSI - TCP/IP karşılaştırması OSI = Open Systems Interconnection TCP/IP = Transmission Control Protocol / Intern...

Etiketler

amazon

(1)

bulut bilişim

(2)

bulut bilişim nedir

(1)

bulut bilişim uygulamları

(2)

bulut bilişim örnekleri

(1)

dns

(1)

farklar

(1)

fizzy

(1)

google

(2)

güvenlik

(3)

internetkatmanı

(3)

kartelport

(1)

katmanlar

(1)

kaçkatman

(1)

mac

(1)

neden bulut bilişim

(1)

osikatmanı

(1)

saldırı

(2)

siber güvenlik

(2)

sosyal ağ

(2)

sosyal ağlar

(1)

tunahankızl

(2)

veri tabanı sistemler

(2)

veritabanı

(1)

veritabanına saldırı

(1)

çocuk

(1)

çocuk gelişimi

(1)

üyelik

(2)

Bu Blogda Ara

Arşiv

- Mayıs 2020 (8)